Submitted by 熊茂祥 on 2021, March 25, 8:25 PM

由于自己分析需要,特此建立该项目。

该项目使用GOLANG开发的TRAFFICLOG后台,并将数据记录到MYSQL中。

TRAFFICLOG项目将实现以下功能:

1.可记录源IP,目的IP,协议,源端口,目的端口,持续通讯时间,通讯数据包数量,通讯传输字节等流量信息。(已完成)

2.可解析目的IP的地理位置及运营商。(2020.06.30已完成)

3.支持多路由汇聚记录后分开查询。(2020.07.01已完成)

4.可通过配置文件调节记录过滤参数,包括持续时间,包数量,通讯字节大小等来判断是否被记录。(2020.08.07已完成)

5.可过滤不正常的日志数据包来防止出现程序异常。(已完成)

6.允许自定义最大存储天数,可自动清除旧数据。(2021.03.12已完成)

7.可将数据存储至内存,无需写盘,适合短期存储。(2021.03.25已完成)

8.可设置配置文件,若包含文件内的黑名单的IP则不记录。(2020.07.01已完成)

9.可设置配置文件,若源IP包含在文件的白名单IP段则记录,用于透传流量分析。(2020.07.07已完成)

10.配置文件整合,支持单配置文件使用固定格式来完成多个参数设定,扩展支持更多自定义参数。(2020.08.07已完成)

11.支持全段公网NAT转发业务环境,作为中间转发时也能正确解析记录。本环境通常用于被攻击时的日志分析。(2021.01.13已完成)

12.支持配置文件定义IP定位时选择源地址或者目的地址。(2021.01.13已完成)

之后可能会按需扩展其他功能。

» 阅读全文

Tags: ros, traffic, 流量, 记录, 日志

ROS | 评论:2

| 阅读:26075

Submitted by 熊茂祥 on 2014, October 8, 12:23 PM

本策略适用于防范UDP流量攻击(比如阿拉丁UDP攻击器)。TCP连接数攻击限制下单机连接数就行了,我就不多说了。

首先要新建一个网桥,将自己内网卡加入到桥接。

ROS防火墙脚本

- /interface bridge settings set use-ip-firewall=yes

- /ip firewall filter add action=add-src-to-address-list address-list=att address-list-timeout=10m chain=input connection-rate=10M-4294967295 protocol=udp src-address=192.168.0.0/24

- /ip firewall mangle add action=add-src-to-address-list address-list=att address-list-timeout=10m chain=postrouting connection-rate=10M-4294967295 protocol=udp src-address=192.168.0.0/24

修改IP为自己的内网IP地址范围。

ROS计划任务脚本

- :global attip

- :global defint

- :global taa 0

- :global nowmonth

- :global allmonth jan,feb,mar,apr,may,jun,jul,aug,sep,oct,nov,dec

- :foreach lizi in=[$allmonth] do={

- :if ([:pick [/system clock get date] 0 3]=$lizi) do={

- :set nowmonth ($taa+1)}

- :set taa ($taa + 1)}

- :global atttime ([:pick [/system clock get date] 7 11].$nowmonth.[:pick [/system clock get date] 4 6]."-".[/system clock get time]);

- :foreach fatt in=[/ip firewall address-list find list=att] do={

- :set attip [/ip firewall address-list get $fatt address]

- :if ([/interface bridge nat find arp-dst-address=($attip."/32")]="") do={

- /interface bridge nat add action=src-nat arp-dst-address=($attip."/32") chain=srcnat mac-protocol=arp comment=("att-".$atttime)}}

- :foreach fattd in=[/interface bridge nat find] do={

- :if ([/ip firewall address-list find list=att address=[:pick [/interface bridge nat get $fattd arp-dst-address] 0 ([:len [/interface bridge nat get $fattd arp-dst-address]]-3)]]="") do={

- /interface bridge nat remove $fattd}}

设置为定时循环执行,建议间隔时间为3-5秒左右为宜。

本策略原理是将攻击者的IP记录下来,加入攻击者的IP到桥防火墙,攻击者的IP将在ARP缓存超时后(WIN7系统5次测试计算后得到平均值为20秒左右。)无法和ROS通讯,因为找不到ROS的MAC,包括流量攻击也打不上来,因为找不到目标。(进入桥防火墙后即使攻击者再手工绑定路由MAC也无法成功。)

缺点:若客户机在攻击前已绑定路由MAC,则防御无法生效。因为ARP缓存不会超时。

» 阅读全文

Tags: ros, 内网, 攻击, udp, 流量

ROS | 评论:2

| 阅读:47998

Submitted by 熊茂祥 on 2012, February 23, 1:02 PM

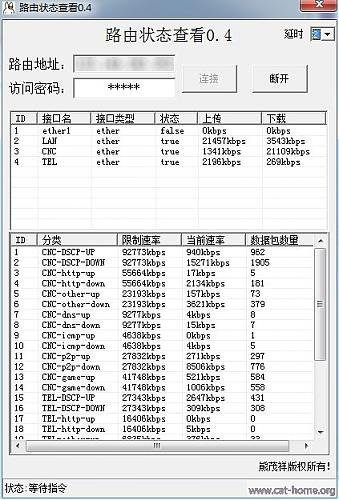

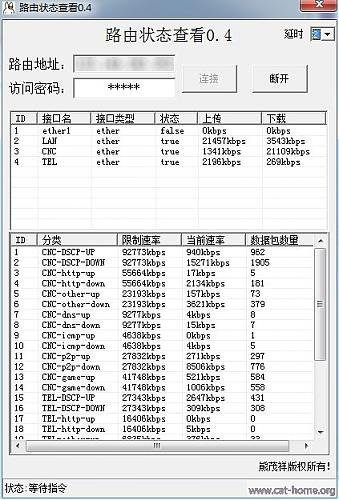

ROS路由状态查看0.5

更新时间:2012/2/23

更新内容:调整了延时值,判断参数,加强程序稳定性。修改了配置界面,将IP和配置界面放在一起方便调试。修正了账号密码错误时不断弹出错误提示的BUG。

ROS路由状态查看0.4

更新时间:2011/12/14

更新内容:调整了延时值,添加了查看QUEUE TREE内限速状态。

ROS路由状态查看0.3

更新时间:2011/11/24

更新内容:修正了配置服务后必须关闭程序再打开才能正常使用的BUG。调整了执行细节,以加快获取速度和降低获取数据出错的概率。

ROS路由状态查看0.2

功能简介:可以在不告知终端用户ROS账号密码的情况下方便终端用户查看ROS内的各接口状态。打开程序后按F12进入服务配置界面。必须配置开启服务后方可正常使用。

操作说明:先运行压缩包内的2个控件程序进行安装。配置服务请按F12进入。

不多说上图说明一切。目前本程序公开免费提供。

» 阅读全文

Tags: ros, 状态, 查看, api, 流量

ROS | 评论:5

| 阅读:60884

Submitted by 熊茂祥 on 2010, September 6, 1:04 PM

本文转自mching08的空间http://mching08.com,作者michael。

原文链接http://mching08.com/routeros/201009186.html

1、为什么需要突发流量?

为了用户在短时间内获得很大的带宽,用以博取最有的用户体验!这样讲大家也许还不是很明白,我举个例子吧,比如你给某个IP的限制的下载速率是2Mbps,当用户全速下载时,也许他看网页都成问题,但是当用户打开一个网页时,我允许它的最高下载速率是10Mbps,那么他不就能很快的打开网页了么,这就是突发流量的好处。

2、如何控制突发流量?

还是接着上面的例子,如果他一直处于10Mbps的速率,那么我给这个IP限制的下载速率为2Mbps还有意义么?答案显然是否定的,因此我们需要一个机制来限制他一直占用10Mbps的带宽,于是就有了burst机制。

3、如何在RouterOS上设置突发流量?

上图中,burst的关联的设置项有三项,

Burst Limit:突发的最高带宽(即例子中的10M)

Burst Threshold:突发的触发/中断值(平均速率超过该值,实际速率就会迅速降下来)

Burst Time:ROS计算平均值的标准(该值的1/16计算一次平均值)

一般来说,Burst Threshold应该比Max Limit低一点!如果高的话会有什么后果,大家可以想一想?如果设置的值比Max Limit高的话,Burst总是被触发,最终它的速率会很不稳定,而且一般都比Max Limit要大,这是我们不想看到的!

4、看一下实际运作过程中,Burst是如何运作的,在下图中,Burst Limit:512k,Burst Threshold:192k,Burst Time:8s。

注意绿色线和蓝色线交叉的点,即是红色线陡降的地方!

» 阅读全文

Tags: ros, burst, 原理, 流量, 突发

ROS | 评论:2

| 阅读:60621